Windows 11の「Bitlocker暗号化」に関する注意点と回復キーの確認方法、無効化の手順まとめ

- Microsoft

- コラム・解説・知識

- ハウツー・紹介・レポート

- ※ 当メディアのリンクにはアフィリエイト広告が含まれています

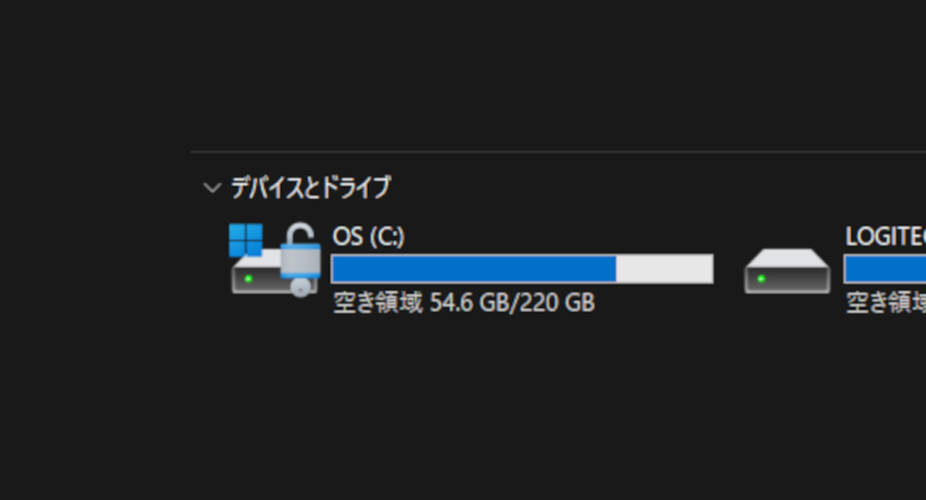

Windows 11 2024 Update(バージョン 24H2)から標準機能として備わっているBitlocker暗号化(Windows 11 Homeの場合は「デバイスの暗号化」)が原則要件を満たしている環境であればデフォルトで有効化されるようになりました。

本来であれば個人情報等の漏洩を伏せいてくれる便利な機能なのですが、場合によってはPCに保存されているすべてのデータにアクセスできなくなってしまう可能性もあるので、この記事では「回復キー」の確認方法とBitLocker暗号化/デバイスの暗号化を完全に無効化するための手順を紹介いたします。

目次をクリックすると各項目へ移動します

そもそもBitLockerとは

BitLockerは2006年にリリースされたWindows Vistaから実装されたHDD、SSD、USBメモリ、MicroSDカードといたストレージ全体を暗号化する機能です。

有効にすることでストレージ内に記録されているデータの流出を防ぐことが可能です。

内蔵ストレージだけでなく、外部ストレージも暗号化することができ、グループポリシーを用いた高度な設定もサポートしている「BitLocker暗号化」はWindows 11 Pro/Enterprise/Educationのみ利用可能となっていますが、機能限定版の「デバイスの暗号化」(内蔵SSD/HDDの暗号化のみ対応)については一般家庭向けのWindows 11 Homeでも用意されています。

Windows 11 2023 Update(バージョン23H2)以前では下で紹介している要件に加え、「モダンスタンバイに対応、またはハードウェア セキュリティの検証可能性に関する仕様」を満たしていることが必須となっていたため、一部のメーカー製PCを除き原則ユーザーが手動で暗号化を有効化する必要がありましたが、Windows 11 2024 Update(バージョン24H2)から「モダンスタンバイに対応、またはハードウェア セキュリティの検証可能性に関する仕様を満たしていること」という要件が削除されたため、以下の条件を満たしている場合、Windows 11 Pro、Windows 11 Homeともに自動的に内蔵ドライブ(HDD/SSD)の暗号化が有効化されるようになりました。

- BIOS(ファームウェア設定)でセキュアブート有効化済み + TPM 2.0セキュリティチップが搭載されていること

- ローカルアカウントではなく、Microsoftアカウントを使ってログインすること

このうち「セキュアブート有効化 + TPM 2.0セキュリティチップ搭載」はWindows 11をインストールするための最小条件となっていて、Microsoftアカウントでのサインインについても個人利用の場合Pro、Homeともに必須となっているため、Windows 11 2024 Update以降のバージョンがプリインストールされているPCを新規購入、または既存のPCにクリーンインストールした場合は無条件でシステムドライブの暗号化が有効化されるという認識で問題ありません。

逆にWindows 10、またはWindows 11 2023 Update以前のバージョンから更新した場合は従来通り手動で暗号化を有効化する必要があります。

「回復キー」を確認出来ない場合、最悪すべてのデータにアクセスできなくなってしまう可能性も

BitLocker暗号化/デバイスの暗号化を有効にした場合、暗号化の解除を行うために「回復キー」が必要になりますが、原則通常利用時に入力が求められることはありません。

ただし、OSが正常起動しなくなった際にシステムの自動修復が実行された際や、回復パーティションや回復ドライブ経由でOSをリカバリする必要が出てきた際に回復キーの入力が必須となります。

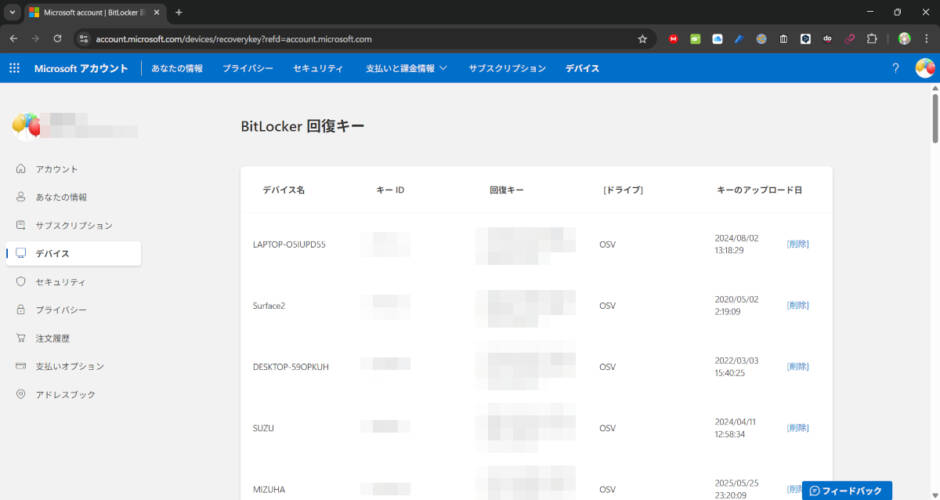

Windows 11 Pro/Enterprise/Educationであればコントロールパネルに存在する「BitLocker暗号化」から回復キーをファイルとしてバックアップ、あるいはプリンターを使って紙に印刷したり、PDFファイルとして保存することが可能ですが、Windows 11 Homeの場合、回復キーの保存先は「Microsoftアカウント紐付け」のみ設定可能となっているため、以下のサイトから確認する必要があります。

▼※Microsoftアカウントでのサインインが必要です↓

別のPCやスマホ、タブレットなど、上記サイトにアクセスできる端末が手元にある場合は特に問題ありませんが、ネット接続できる端末が手元にない場合、または回復キーそのものが分からなくなってしまった場合、ドライブの暗号化を解除できず、最悪OSをクリーンインストールし直さないと起動できなくなる・・・だけでなく、すべてのデータを失ってしまう可能性があります。

実はWindows 11 Homeでもオフライン環境で回復キーを確認する手段は用意されているため、以下の項目で紹介する手順で事前にファイルとして保存、または印刷しておくことをお勧めします。

コマンドラインツールを用いた「回復キー」の確認方法(Windows 11 Homeの場合)

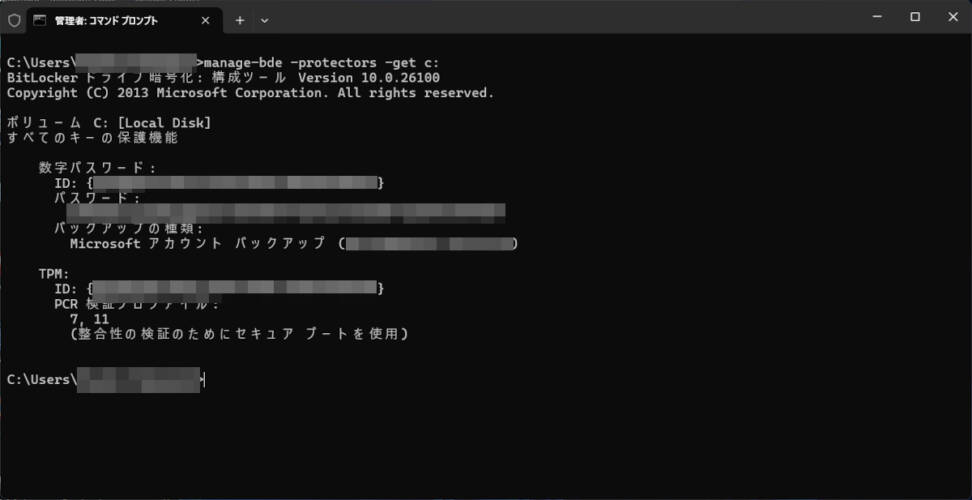

Windows 11 Homeではコントロールパネルに「BitLocker暗号化」が存在しないため、通常の手順だと上の項目で紹介したMicrosoft WEBサイトにアクセスしないと暗号化の解除に必要な「回復キー」を確認することは出来ないのですが、実はコマンドプロンプトやPowerShell用のコマンドラインツールからも回復キーの確認やテキストファイルに書き足すことが可能です。

▼Windows 11 Homeでもコマンドラインツールを使用すればオフライン環境でも回復キーの確認が可能↓

Windows 11 Homeで回復キーを表示するにはコマンドプロンプト(CMD.EXE)を管理者権限を付与した状態で起動した上で以下のコマンドを実行します。

Manage-bde -Protector -Get C:

コマンドを実行すると「ハードウェアに紐付けられているID」、「暗号化の解除に必要な回復キー」「回復キーの保存先」が表示されます。

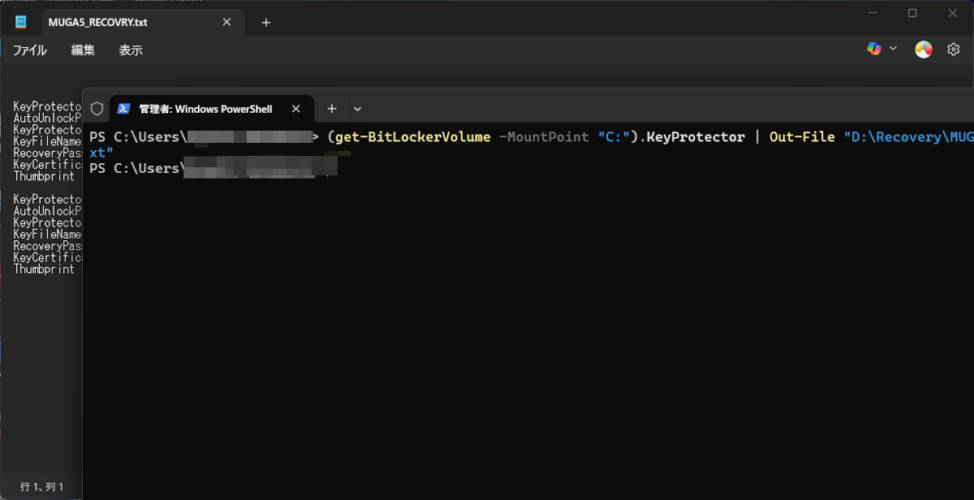

▼テキストファイルとして書き足すことも可能↓

Windows 11 Homeでは回復キーをファイルとして保存することは出来ませんが、Microsoftアカウントに紐付けられている回復キーをテキストファイルとして書き足すことも可能です。Windows PowerShellを管理者権限で起動して

「(Get-BitLockerVolume -MountPoint”回復キーを取得したいドライブ文字”).KeyProtector | Out-File “回復キーを書き足したテキストファイルの保存先(任意指定可能)”」

と入力します。

書き足したファイルは通常のテキストファイルとして保存されるので、メモ帳などのアプリから印刷することも可能なので、いざというときに備えてなくさないよう保管しておくことをお勧めします。

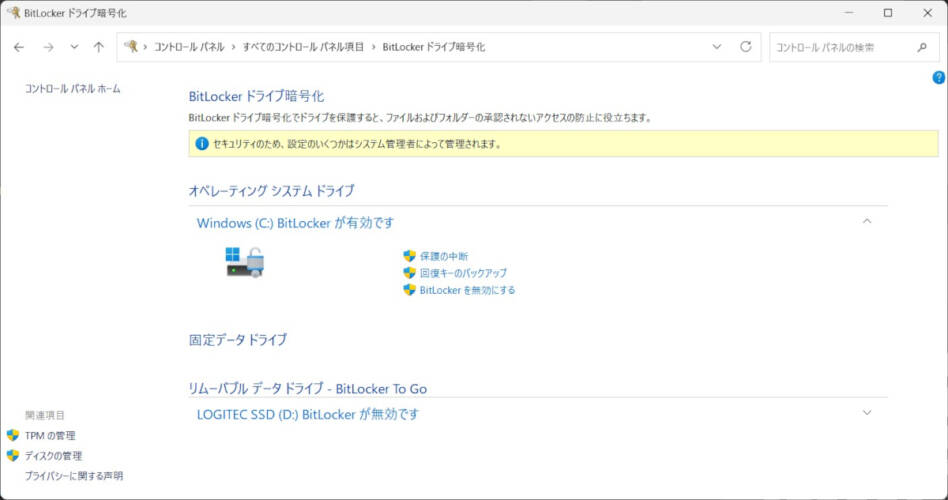

▼Windows 11 Proであればコントロールパネル内に用意されている「BitLocker暗号化」から回復キーの保存先の追加・印刷が可能↓

Windows 11 Proでも2024 Update以降、条件を満たしていれば内蔵ドライブの暗号化が自動的に有効化され、回復キーはPCに紐付けたMicrosoftアカウントに自動バックアップされるようになりましたが、Windows 11 Homeとは異なりコントロールパネルに用意されている「BitLocker暗号化」から直接回復キーをUSBメモリに保存したり、プリンターを使って紙に印刷、またはPDFファイルにエクスポートすることが可能です。

また、手動で暗号化を有効にした場合、回復キーの保存先を

- 「Microsoftアカウント」

- 「USBメモリにファイルとして保存」

- 「プリンターで紙に印刷(またはPDFファイルとしてエクスポート)」

のいずれかを選択できます。

Bitlocker暗号化/デバイスの暗号化をオフにするには

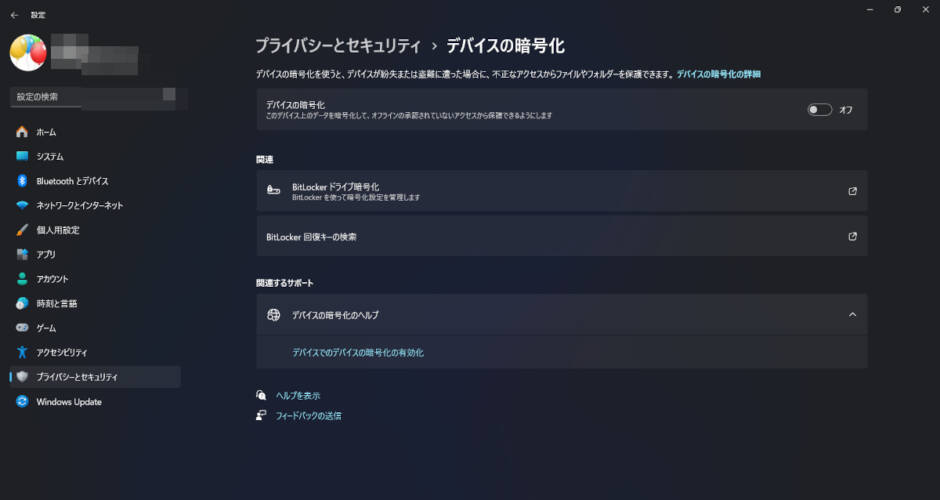

本来であれば情報漏洩を防いでくれる便利な機能なので、可能であればBitLocker暗号化/デバイスの暗号化を無効にするのはおすすめしませんが、どうしても無効化したい場合、Windows 11 Homeの場合は「設定→プライバシーとセキュリティ→デバイスの暗号化」から、Windows 11 Proの場合は「コントロールパネル→BitLocker暗号化」から暗号化を無効化できます。

もちろん必要であれば再度暗号化を有効化することも可能です。